В конце прошедшего лета завершилась очередная и юбилейная хакерская конференция DEFCON 20, которая стала во многих смыслах крупнейшей за всю свою историю. В ней традиционно принимают участие профессиональные взломщики со всего мира, и в этом году там была представлена в том числе и команда из России. И если в прошлом году из России на этой хакерской конференции было всего три человека, то сейчас присутствовали уже целые компании. Что касается официальных участников из Беларуси — мне о них, к сожалению, ничего не известно. Всего же эту центральную хакерскую конференцию, традиционно проводимую в Лас-Вегасе, посетило примерно 15 000 участников из более 50 стран мира. Обычно принято считать, что здесь собираются лучшие компьютерные взломщики — это не совсем верно. Несмотря на то, что большинство участников на самом деле плотно связаны с компьютерными и особенно сетевыми технологиями, также присутствует заметный процент людей, которые специализируются на различных бытовых, механических и электронных защитных системах, например, на взломе обычных замков или автомобильных противоугонных систем. Выражение «обычные замки» здесь, конечно, мною несколько утрировано: все, что подвергается публичному взлому на Defcon, — это всегда вызов, это всегда попытка сделать нечто ранее невозможное — возможным, чтобы в итоге максимально удивить и повеселить всех присутствующих. В этом плане DEFCON — это типичное качественное американское шоу, с неуёмно громкой музыкой в перерывах между выступлениями, с хорошо поставленным промышленным светом и эффектной подачей людей (вернее, вызывающих порой заслуженный восторг их смелых идей и технологий). Здесь собираются не просто зачумлённые по своей профессии компьютерщики, — здесь толпами локализуются те, кого сами американцы характеризуют как «typical nerds». Именно поэтому, помимо текста-рассказа об этой выставке, предлагаю вашему вниманию также и богатый фоторепортаж, который поможет воочию увидеть и лучше ощутить атмосферу этого хакерского праздника.

В конце прошедшего лета завершилась очередная и юбилейная хакерская конференция DEFCON 20, которая стала во многих смыслах крупнейшей за всю свою историю. В ней традиционно принимают участие профессиональные взломщики со всего мира, и в этом году там была представлена в том числе и команда из России. И если в прошлом году из России на этой хакерской конференции было всего три человека, то сейчас присутствовали уже целые компании. Что касается официальных участников из Беларуси — мне о них, к сожалению, ничего не известно. Всего же эту центральную хакерскую конференцию, традиционно проводимую в Лас-Вегасе, посетило примерно 15 000 участников из более 50 стран мира. Обычно принято считать, что здесь собираются лучшие компьютерные взломщики — это не совсем верно. Несмотря на то, что большинство участников на самом деле плотно связаны с компьютерными и особенно сетевыми технологиями, также присутствует заметный процент людей, которые специализируются на различных бытовых, механических и электронных защитных системах, например, на взломе обычных замков или автомобильных противоугонных систем. Выражение «обычные замки» здесь, конечно, мною несколько утрировано: все, что подвергается публичному взлому на Defcon, — это всегда вызов, это всегда попытка сделать нечто ранее невозможное — возможным, чтобы в итоге максимально удивить и повеселить всех присутствующих. В этом плане DEFCON — это типичное качественное американское шоу, с неуёмно громкой музыкой в перерывах между выступлениями, с хорошо поставленным промышленным светом и эффектной подачей людей (вернее, вызывающих порой заслуженный восторг их смелых идей и технологий). Здесь собираются не просто зачумлённые по своей профессии компьютерщики, — здесь толпами локализуются те, кого сами американцы характеризуют как «typical nerds». Именно поэтому, помимо текста-рассказа об этой выставке, предлагаю вашему вниманию также и богатый фоторепортаж, который поможет воочию увидеть и лучше ощутить атмосферу этого хакерского праздника.

Разведка и киберполиция на хак-конференции

В этом году настоящим сюрпризом для весьма специфической публики, представленной на Defcon, стало участие в конференции главы Агентства национальной безопасности США (DIRNSA) и по совместительству шефа ведомства Кибербезопасности США (USCYBERCOM) Кита Александера, а также нескольких других высокопоставленных представителей спецслужб США. Так, на открытии конференции, непосредственно перед появлением Александера, другой бывший высокопоставленный офицер Службы кибербезопасности США, а ныне консультант по защите информации в крупной корпорации Ричард Маршал, доверительно сообщил публике: «Не надо никаких иллюзий, все системы уже давно взломаны, вы можете этого просто не знать. В любом случае пользоваться этими системами как-то ведь нужно, но лучше всегда исходить из того, что они уже взломаны».  После столь ободряющего введения на трибуну поднялся сам Александер в бейсболке и обычной майке, и первым, что он сказал в микрофон, было: «Привет всем, вот мы и встретились все вместе, ребята, глаза в глаза». В заключение своей речи Кит обратился за потенциальной помощью к участникам конференции: «Я прекрасно понимаю, что здесь собрались лучшие из лучших. Вы очень хорошо разбираетесь в кибербезопасности и способны создавать высокозащищенные сети. Что если нам поработать вместе и посмотреть на совместный результат?» Зал неодобрительно загудел, но организаторы врубили громкую музыку, приглашая к трибуне уже следующего VIP-оратора. Да уж, надо признать, что взломщики «всего на свете» — это слишком специфическая публика, и даже в таких максимально легальных условиях близость силовиков для многих из них была крайне раздражающей и нежелательной.

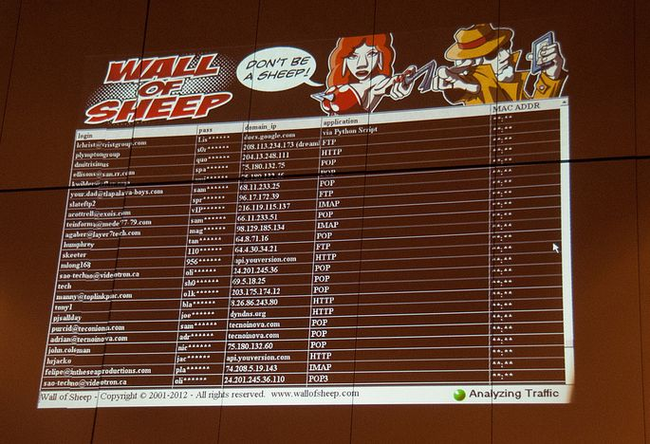

После столь ободряющего введения на трибуну поднялся сам Александер в бейсболке и обычной майке, и первым, что он сказал в микрофон, было: «Привет всем, вот мы и встретились все вместе, ребята, глаза в глаза». В заключение своей речи Кит обратился за потенциальной помощью к участникам конференции: «Я прекрасно понимаю, что здесь собрались лучшие из лучших. Вы очень хорошо разбираетесь в кибербезопасности и способны создавать высокозащищенные сети. Что если нам поработать вместе и посмотреть на совместный результат?» Зал неодобрительно загудел, но организаторы врубили громкую музыку, приглашая к трибуне уже следующего VIP-оратора. Да уж, надо признать, что взломщики «всего на свете» — это слишком специфическая публика, и даже в таких максимально легальных условиях близость силовиков для многих из них была крайне раздражающей и нежелательной.  Традиционно в рамках Defcon прибывшие сюда охотники за чужими секретами охотились в том числе и на самих охотников. Организаторы конференции, как обычно, заранее и неоднократно предупреждали всех участников на предмет того, чтобы никто не пользовался незащищенными Wi-Fi-точками, не использовал простых паролей, а при подключении к любым точкам Wi-Fi в окрестностях конференции лучше всего использовать зашифрованные VPN-туннели. Всех неосторожных пользователей ждет так называемая «доска позора» (дословно — «стена овечек»), на которой будет отображаться приватная информация о частях их паролей, IP-адресов, e-mail и так далее.

Традиционно в рамках Defcon прибывшие сюда охотники за чужими секретами охотились в том числе и на самих охотников. Организаторы конференции, как обычно, заранее и неоднократно предупреждали всех участников на предмет того, чтобы никто не пользовался незащищенными Wi-Fi-точками, не использовал простых паролей, а при подключении к любым точкам Wi-Fi в окрестностях конференции лучше всего использовать зашифрованные VPN-туннели. Всех неосторожных пользователей ждет так называемая «доска позора» (дословно — «стена овечек»), на которой будет отображаться приватная информация о частях их паролей, IP-адресов, e-mail и так далее.  Один из организаторов этой конференции, а также по совместительству хозяин Стены Овечек, Дэвид, говорит об этом так: «Данной стеной мы хотим максимально наглядно предупредить всех тех, кто не заботится о безопасности своей компьютерной системы: здесь вам делать нечего». Впрочем, достаточно одного взгляда на это табло, чтобы увидеть какое огромное количество участников, несмотря ни на что, попадается в эти сети. И, хотя персональные данные всё равно не демонстрируются на этом табло в полностью открытом виде, нет никаких гарантий того, что здешняя «стена позора» — единственный подобный проект, который ведет прослушку всего «воздушного трафика» участников конференции.

Один из организаторов этой конференции, а также по совместительству хозяин Стены Овечек, Дэвид, говорит об этом так: «Данной стеной мы хотим максимально наглядно предупредить всех тех, кто не заботится о безопасности своей компьютерной системы: здесь вам делать нечего». Впрочем, достаточно одного взгляда на это табло, чтобы увидеть какое огромное количество участников, несмотря ни на что, попадается в эти сети. И, хотя персональные данные всё равно не демонстрируются на этом табло в полностью открытом виде, нет никаких гарантий того, что здешняя «стена позора» — единственный подобный проект, который ведет прослушку всего «воздушного трафика» участников конференции.  В ограниченный объём этой статьи невозможно вместить все конкурсы и выступления, которые имели место на Defcon20, поэтому я решил выборочно остановиться лишь на трех эпизодах, которые поразили больше всего лично моё воображение.

В ограниченный объём этой статьи невозможно вместить все конкурсы и выступления, которые имели место на Defcon20, поэтому я решил выборочно остановиться лишь на трех эпизодах, которые поразили больше всего лично моё воображение.

Социальная инженерия в диком виде

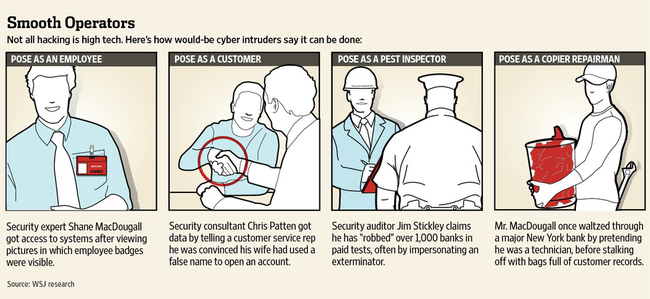

Думаю, стоит отдельно рассказать о традиционном открытом чемпионате по социальной инженерии, который проходил на Defcon в этом году и который лично меня оставил под сильным впечатлением. Данный чемпионат проходит всегда по схеме Capture The Flag (CTF), что представляет собой выполнение выданных во время старта соревнования заданий в режиме реального времени. Единственный момент, который инициируется заранее, — это выбор жертвы, и делается это по следующей схеме: ровно за 2 недели до начала соревнований каждый участник в частном порядке получает от организаторов Defcon свою персональную компанию-жертву, а также URL-адрес с контактными данными этой компании и адресом её центрального веб-сайта. При этом выбираемая компания обязательно должна быть крупной и известной, и выбирается она всегда полностью случайно из общеамериканской корпоративной базы данных. За всю историю в список жертв этого соревнования попадали такие мировые гиганты, как Exxon, Mobil, Target, AT& T, WorldCom, DELL, Cisco, Shell, UPS, Verizon, FedEx, Google, Hewlett-Packard, и так далее.  Поскольку всё это всегда импровизация, а разговоры с техническими службами больших компаний транслируются в зал сразу в прямом эфире, тем более шедевральным оказался разговор с технической службой поддержки сети супермаркетов Wal-Mart. Это задание с успехом выполнил Шейн Макдугал (Shane MacDougall) — впервые в истории этого соревнования он выполнил абсолютно все заготовленные задания, которые были в запасе у организаторов конкурса, полностью «взломав» по телефону корпоративную сеть этой компании.

Поскольку всё это всегда импровизация, а разговоры с техническими службами больших компаний транслируются в зал сразу в прямом эфире, тем более шедевральным оказался разговор с технической службой поддержки сети супермаркетов Wal-Mart. Это задание с успехом выполнил Шейн Макдугал (Shane MacDougall) — впервые в истории этого соревнования он выполнил абсолютно все заготовленные задания, которые были в запасе у организаторов конкурса, полностью «взломав» по телефону корпоративную сеть этой компании.  В процессе своего филигранного телефонного разговора Шейн, — кстати, представившийся собеседнику как Гэри Дарнелл, крупный государственный контрактник — узнал все технические подробности оборудования компании: на каких компьютерах работает офис компании, какая у них используется версия операционной системы, какие браузеры, какие антивирусы и файерволы, и так далее. Дошло даже до того, что Шейн (в роли Гэри Дарнелла) сумел мотивировать служащего технического отдела запустить свой браузер и перейти на продиктованный им по телефону URL-адрес. Адрес содержал специальный concept proof-скрипт, выбранный из локальной базы эксплойтов для названной ранее ОС и версии браузера жертвы по ту сторону телефона. Демонстрация этого социально-инженерного взлома оказалась настолько потенциально опасной, что сразу после шоу Wal-Mart инициировал специальное внутреннее расследование произошедшего с анализом мер возможной защиты от подобных хитро-разговорчивых «звонарей» на будущее.

В процессе своего филигранного телефонного разговора Шейн, — кстати, представившийся собеседнику как Гэри Дарнелл, крупный государственный контрактник — узнал все технические подробности оборудования компании: на каких компьютерах работает офис компании, какая у них используется версия операционной системы, какие браузеры, какие антивирусы и файерволы, и так далее. Дошло даже до того, что Шейн (в роли Гэри Дарнелла) сумел мотивировать служащего технического отдела запустить свой браузер и перейти на продиктованный им по телефону URL-адрес. Адрес содержал специальный concept proof-скрипт, выбранный из локальной базы эксплойтов для названной ранее ОС и версии браузера жертвы по ту сторону телефона. Демонстрация этого социально-инженерного взлома оказалась настолько потенциально опасной, что сразу после шоу Wal-Mart инициировал специальное внутреннее расследование произошедшего с анализом мер возможной защиты от подобных хитро-разговорчивых «звонарей» на будущее.  Кому интересны детали: в данном случае разговор длился около 23 минут (по правилам нужно укладываться в 20 минут). Сначала Шейн Макдугал позвонил в отдел продаж компании и поговорил с менеджером магазинов. Хакер подробно объяснил служащему, что сейчас проходит предварительная процедура изучения кандидатов на крупный многомиллионный государственный контракт. В процессе разговора менеджера магазина раскрутили на практически всю ему доступную информацию о его предприятии, расписание работы сотрудников, организацию складов и режиме доступе к ним и т. д.

Кому интересны детали: в данном случае разговор длился около 23 минут (по правилам нужно укладываться в 20 минут). Сначала Шейн Макдугал позвонил в отдел продаж компании и поговорил с менеджером магазинов. Хакер подробно объяснил служащему, что сейчас проходит предварительная процедура изучения кандидатов на крупный многомиллионный государственный контракт. В процессе разговора менеджера магазина раскрутили на практически всю ему доступную информацию о его предприятии, расписание работы сотрудников, организацию складов и режиме доступе к ним и т. д.  Фактически не удалось узнать лишь те детали, которые не знал уже сам менеджер, поэтому он любезно предложил перезвонить попозже, когда он узнает и это. Также он выдал телефон ИТ-специалиста, который может ответить на технические вопросы, и Шейн очень хитро попросил заранее перезвонить и предупредить этого человека, что будет звонить правительственный контрактник, — таким образом, выполнить своего рода прокси-авторизацию перед другим человеком в компании руками этого же менеджера. В заключение разговора Шейн даже умудрился пожаловаться на жизнь и своего надоедливого босса, пару минут доверительно посплетничав с сотрудником Wal-Mart о жизни и, в том числе, разузнав о рабочем климате внутри атакуемой компании. Уже во время этого второго звонка в ИТ-службу удалось узнать все вышеописанные подробности о техническом оснащении компании. Таким образом, Шейн Макдугал (он же Гэри Дарнелл) поставил абсолютный рекорд по количеству собранных «флагов» за все три года проведения конкурса по социальной инженерии на Defcon.

Фактически не удалось узнать лишь те детали, которые не знал уже сам менеджер, поэтому он любезно предложил перезвонить попозже, когда он узнает и это. Также он выдал телефон ИТ-специалиста, который может ответить на технические вопросы, и Шейн очень хитро попросил заранее перезвонить и предупредить этого человека, что будет звонить правительственный контрактник, — таким образом, выполнить своего рода прокси-авторизацию перед другим человеком в компании руками этого же менеджера. В заключение разговора Шейн даже умудрился пожаловаться на жизнь и своего надоедливого босса, пару минут доверительно посплетничав с сотрудником Wal-Mart о жизни и, в том числе, разузнав о рабочем климате внутри атакуемой компании. Уже во время этого второго звонка в ИТ-службу удалось узнать все вышеописанные подробности о техническом оснащении компании. Таким образом, Шейн Макдугал (он же Гэри Дарнелл) поставил абсолютный рекорд по количеству собранных «флагов» за все три года проведения конкурса по социальной инженерии на Defcon.  О победителе Шейне Макдугале известно пока немногое, например, что он является основателем небольшой собственной компании в области информационной безопасности Tactical Intelligence, которая декларирует свою специализацию в широком спектре задач: от корпоративного шпионажа до систем защиты на всех уровнях. Для своих клиентов он регулярно осуществляет атаки методом социальной инженерии, обзванивая сотрудников компании на всех уровнях карьерной лестницы и проверяя, насколько они готовы к такому нападению. Он говорит, что всё искусство заключено в правильности выбора жертвы и в чутье. Достаточно сказать, что одним из последних крупных коммерческих заказчиков Шейна была сама Oracle, по заданию которой он больше месяца прощупывал все уровни поддержки этой большой компании. В качестве заказчиков, по словам Шейна, однажды обращалась даже ФБР США, впрочем, прокомментировать кого именно предлагала «пробить» эта государственная «контора», он отказался.

О победителе Шейне Макдугале известно пока немногое, например, что он является основателем небольшой собственной компании в области информационной безопасности Tactical Intelligence, которая декларирует свою специализацию в широком спектре задач: от корпоративного шпионажа до систем защиты на всех уровнях. Для своих клиентов он регулярно осуществляет атаки методом социальной инженерии, обзванивая сотрудников компании на всех уровнях карьерной лестницы и проверяя, насколько они готовы к такому нападению. Он говорит, что всё искусство заключено в правильности выбора жертвы и в чутье. Достаточно сказать, что одним из последних крупных коммерческих заказчиков Шейна была сама Oracle, по заданию которой он больше месяца прощупывал все уровни поддержки этой большой компании. В качестве заказчиков, по словам Шейна, однажды обращалась даже ФБР США, впрочем, прокомментировать кого именно предлагала «пробить» эта государственная «контора», он отказался.

Самоорганизация сообщества и сексизм

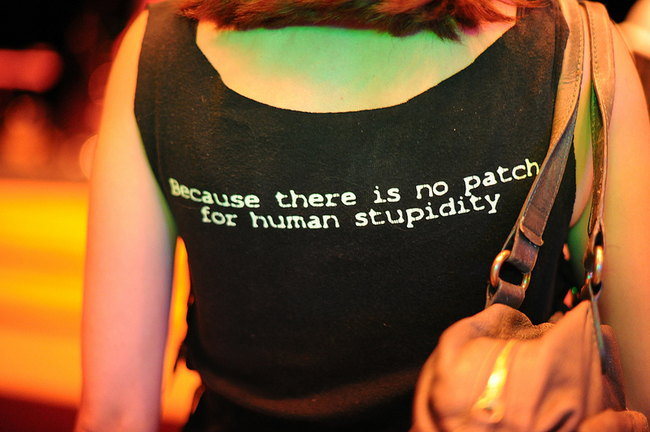

Хотелось бы задокументировать другой интересный феномен, который не попал в поле зрения большинства технических обозревателей данного мероприятия и который впервые проявился именно на DefCon20 — это самоорганизация этого большого сообщества. Суть обсуждаемой проблемы, если кратко, сводится вот к чему.  На конференции ОЧЕНЬ много гиков — то есть людей, у которых грань между приличным и неприличным в обществе стёрта, или, как минимум, основательно размыта и деформирована. Это может проявляться очень по-разному, но чаще всего создаёт неудобства другим участникам этой конференции. Особенно напряженная ситуация возникает по отношению к девушкам и женщинам, которых судьба занесла на эту в общем-то сугубо «мужскую большую вечеринку».

На конференции ОЧЕНЬ много гиков — то есть людей, у которых грань между приличным и неприличным в обществе стёрта, или, как минимум, основательно размыта и деформирована. Это может проявляться очень по-разному, но чаще всего создаёт неудобства другим участникам этой конференции. Особенно напряженная ситуация возникает по отношению к девушкам и женщинам, которых судьба занесла на эту в общем-то сугубо «мужскую большую вечеринку».  Замечено, что наложение этих двух факторов — большое скопление половозрелых и амбициозных мужчин на тесном островке пространства в сочетании с их «гиковостью натуры» — часто приводит к неприятным аберрациям в отношении женского пола. Как минимум это выражается в чрезвычайно повышенном и гнетущем тонкие женские натуры внимании (особенно учитывая традиционную свободу духа Defcon’a, где всегда можно подойти к любому и задать ему вопрос), что часто приводит к тому, что пребывание на Defcon становится невыносимым. Говоря о конкретных фактах: на конференции была зафиксирована целая серия скандальных обвинений отдельных участников в sexual harassment, в том числе с привлечением полиции.

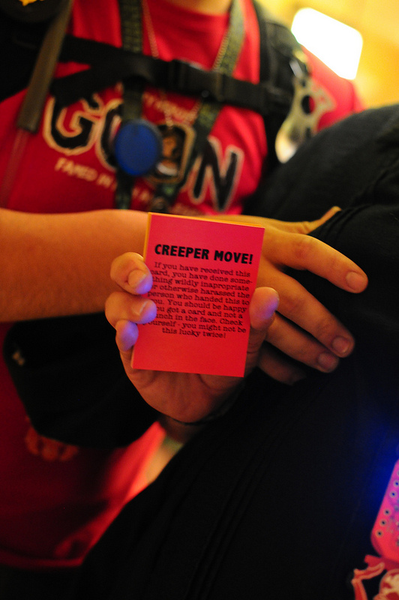

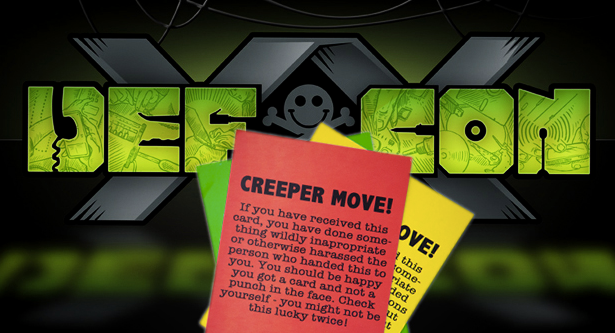

Замечено, что наложение этих двух факторов — большое скопление половозрелых и амбициозных мужчин на тесном островке пространства в сочетании с их «гиковостью натуры» — часто приводит к неприятным аберрациям в отношении женского пола. Как минимум это выражается в чрезвычайно повышенном и гнетущем тонкие женские натуры внимании (особенно учитывая традиционную свободу духа Defcon’a, где всегда можно подойти к любому и задать ему вопрос), что часто приводит к тому, что пребывание на Defcon становится невыносимым. Говоря о конкретных фактах: на конференции была зафиксирована целая серия скандальных обвинений отдельных участников в sexual harassment, в том числе с привлечением полиции.  Возможно, кому-то из читателей эта проблема может показаться надуманной, но в этом году многочисленные инциденты, связанные с «брачными играми» вокруг женских участниц конференции, привели к стихийному созданию системы штрафных карточек, которая была сразу же с воодушевлением подхвачена другими участниками, а организаторы самой конференции даже взяли все расходы авторов по печати этих карточек полностью на себя. И, хотя правила применения этой картёжной системы ещё находится в стадии становления, теперь есть способ вежливо сигнализировать наиболее настойчивым «техномачо», что их внимание неуместно.

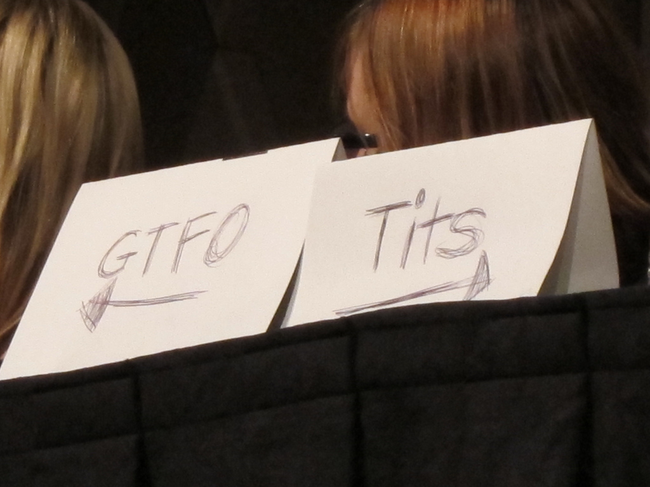

Возможно, кому-то из читателей эта проблема может показаться надуманной, но в этом году многочисленные инциденты, связанные с «брачными играми» вокруг женских участниц конференции, привели к стихийному созданию системы штрафных карточек, которая была сразу же с воодушевлением подхвачена другими участниками, а организаторы самой конференции даже взяли все расходы авторов по печати этих карточек полностью на себя. И, хотя правила применения этой картёжной системы ещё находится в стадии становления, теперь есть способ вежливо сигнализировать наиболее настойчивым «техномачо», что их внимание неуместно.  Согласен, это порой кажется несколько необычным для нашего менталитета, но проходящие мимоходом рядом с симпатичной женщиной и закипающие от избытка тестостерона хакеры-мужчины считают своим долгом отпустить в её адрес замечание типа «nice tits». Вместо старомодной реакции не в меру эмансипированных американских женщин в виде непристойных жестов и мата в ответ теперь всегда можно красиво вручить красную карточку с официальным предупреждением держаться от вас подальше.

Согласен, это порой кажется несколько необычным для нашего менталитета, но проходящие мимоходом рядом с симпатичной женщиной и закипающие от избытка тестостерона хакеры-мужчины считают своим долгом отпустить в её адрес замечание типа «nice tits». Вместо старомодной реакции не в меру эмансипированных американских женщин в виде непристойных жестов и мата в ответ теперь всегда можно красиво вручить красную карточку с официальным предупреждением держаться от вас подальше.  Если же вас умеренно «уколебали» и вы просто хотите как-то попросить заткнуться излишне многословного или надоедливого визави — можно ограничиться лишь желтой карточкой. Американская пресса охарактеризовала эту реакцию как «справедливое возмущение феминисток» по отношению к ярко выраженному сексизму со стороны парней-хакеров, которые-то, быть может, и выбрались наружу из своих затемненных жилищ впервые за пару лет специально на эту конференцию, при этом неожиданно встретив на своём пути настоящую живую женщину.

Если же вас умеренно «уколебали» и вы просто хотите как-то попросить заткнуться излишне многословного или надоедливого визави — можно ограничиться лишь желтой карточкой. Американская пресса охарактеризовала эту реакцию как «справедливое возмущение феминисток» по отношению к ярко выраженному сексизму со стороны парней-хакеров, которые-то, быть может, и выбрались наружу из своих затемненных жилищ впервые за пару лет специально на эту конференцию, при этом неожиданно встретив на своём пути настоящую живую женщину.  Повторюсь, эта система стихийно возникла буквально уже в ходе конференции, и ближе к завершению Defcon’a можно было видеть, что даже некоторые мужчины «разруливали» свои кулуарные споры, вручая друг другу встречные красные карточки (более мягкие желтые карточки у мужчин как-то сразу не прижились).

Повторюсь, эта система стихийно возникла буквально уже в ходе конференции, и ближе к завершению Defcon’a можно было видеть, что даже некоторые мужчины «разруливали» свои кулуарные споры, вручая друг другу встречные красные карточки (более мягкие желтые карточки у мужчин как-то сразу не прижились).

DEFCON Password Cracking Contest

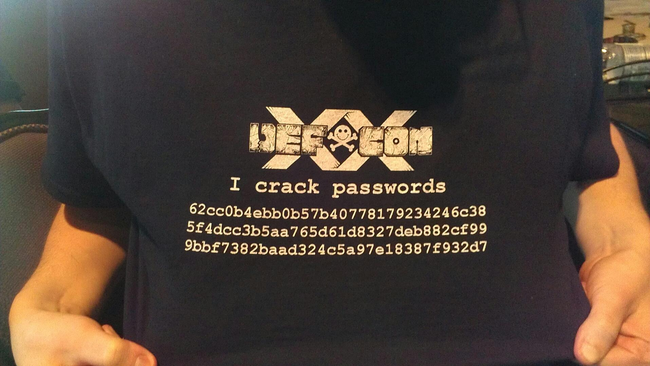

Также очень впечатляет яркий конкурс по взлому паролей, где умело сочетаются порой просто гениальные идеи, рожденные экспромтом, вместе с осуществляющим их на практике мощнейшим и зачастую уникальным железом. Это командное соревнование по дешифровке всего, ранее зашифрованного, и продолжается оно непрерывно в течение 48 часов. Главным спонсором и организатором этого техношоу бессменно является компания KoreLogic, которая предоставляет большинство оборудования и призы победителям. Суть соревнования сводится к восстановлению паролей из хешей, закодированных самыми известными криптоалгоритмами. Победители первых трёх призовых мест вознаграждаются ощутимыми денежными суммами, а определяются они по количеству набранных очков, которые в свою очередь присуждаются за каждый успешно взломанный пароль или расшифрованный файл во время данного марафона. Кстати, интересующиеся могут скачать примерный пробный набор хешей, который предоставляется каждой команде-участнику.  Главной изюминкой именно этого конкурса является ориентация на полностью реальные приложения и источники шифров, которые как-либо используют серьёзное шифрование в своих целях. Так, пароли извлекаются из следующих реально существующих мест: различных системных сервисов самых разных UNIX-серверов, из инсталляций Windows AD, LDAP-серверов, известных веб-приложений и распространенных десктопных приложений, а также атакуются реальные зашифрованные файлы, например, документы (.doc), архивы (.zip, rar), разделы диска, зашифрованные через TrueCrypt, и так далее. При этом в названных примерах реально встречаются хеши, полученные по следующим известным алгоритмам: MD5, Salted MD5s, Blowfish, SHA1, SHA256, SSHA, DES, NTLM и так далее.

Главной изюминкой именно этого конкурса является ориентация на полностью реальные приложения и источники шифров, которые как-либо используют серьёзное шифрование в своих целях. Так, пароли извлекаются из следующих реально существующих мест: различных системных сервисов самых разных UNIX-серверов, из инсталляций Windows AD, LDAP-серверов, известных веб-приложений и распространенных десктопных приложений, а также атакуются реальные зашифрованные файлы, например, документы (.doc), архивы (.zip, rar), разделы диска, зашифрованные через TrueCrypt, и так далее. При этом в названных примерах реально встречаются хеши, полученные по следующим известным алгоритмам: MD5, Salted MD5s, Blowfish, SHA1, SHA256, SSHA, DES, NTLM и так далее.  Атака осуществляется с помощью предоставляемых организаторами GPU/CPU-систем, но из-за ограничения по времени (48 часов) использовать тупой брутфорс здесь, как правило, нецелесообразно — смысл соревнований сводится к нахождению своих, наиболее эффективных и локальных уязвимостей для взлома каждого конкретного алгоритма, где за каждый удачный факт взлома команде начисляются призовые баллы.

Атака осуществляется с помощью предоставляемых организаторами GPU/CPU-систем, но из-за ограничения по времени (48 часов) использовать тупой брутфорс здесь, как правило, нецелесообразно — смысл соревнований сводится к нахождению своих, наиболее эффективных и локальных уязвимостей для взлома каждого конкретного алгоритма, где за каждый удачный факт взлома команде начисляются призовые баллы.

Заключение

Повторю главное: Defcon — это хорошо организованная попытка упаковать серьёзные и порой даже вызывающие по своей сложности вещи в доступную широким массам зрелищную шоу-упаковку. Обилие необычных и ярко выглядящих гаджетов, таких же необычных людей и докладов — на фоне самой модной клубной музыки и атмосферы большого богатого праздника — всё это поражает и запоминается надолго каждому посетителю. В этом плане кажется неудивительным выбор в качестве места празднования именно Лас-Вегаса — город греха, азарта и страстей невольно проглядывает за глухими HiTech-стенами этого мероприятия.  Второй момент, который хотелось бы подчеркнуть в заключении, — это возможность широкого выбора: если вам нравится изучать и развиваться — в вашем распоряжении достаточно серьёзные доклады на самые широкие темы: от программирования до проектирования необычных электронных устройств. Если более близки для сердца спорт и шоу — многочисленные соревнования по взлому чего угодно проходят параллельно выступлениям, и здесь хватает как зубодробительности решаемых задач, так и командного драйва, который плещется буквально через край.

Второй момент, который хотелось бы подчеркнуть в заключении, — это возможность широкого выбора: если вам нравится изучать и развиваться — в вашем распоряжении достаточно серьёзные доклады на самые широкие темы: от программирования до проектирования необычных электронных устройств. Если более близки для сердца спорт и шоу — многочисленные соревнования по взлому чего угодно проходят параллельно выступлениям, и здесь хватает как зубодробительности решаемых задач, так и командного драйва, который плещется буквально через край.  И хотя много интересного невольно осталось за кадром (например та мистика, что творилась в этом году с телефонной связью в районе конференции) всё же думаю, что благодаря фотографиям у нас получилось хотя бы отчасти прикоснуться к атмосфере этого крупнейшего хакерского шабаша всех времен и народов. Напоследок хочу предложить трейлер замечательного документального фильма, подробно рассказывающего об основных событиях и участниках этой конференции, сами же темы выступлений и список докладчиков можно найти вот здесь.

И хотя много интересного невольно осталось за кадром (например та мистика, что творилась в этом году с телефонной связью в районе конференции) всё же думаю, что благодаря фотографиям у нас получилось хотя бы отчасти прикоснуться к атмосфере этого крупнейшего хакерского шабаша всех времен и народов. Напоследок хочу предложить трейлер замечательного документального фильма, подробно рассказывающего об основных событиях и участниках этой конференции, сами же темы выступлений и список докладчиков можно найти вот здесь.

Релоцировались? Теперь вы можете комментировать без верификации аккаунта.